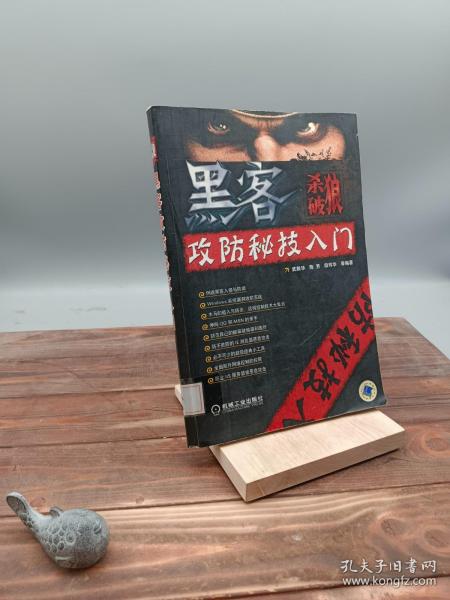

杀破狼:黑客攻防秘技入门

出版时间:

2006-05

版次:

1

ISBN:

9787111188704

定价:

32.00

装帧:

平装

开本:

16开

纸张:

胶版纸

页数:

336页

字数:

489千字

9人买过

-

《杀破狼:黑客攻防秘技入门》采用最为通俗易懂的图文解说,即使是计算机新手也可轻松通读;由浅入深的黑客软件讲解,详尽揭秘黑客攻击的手法;全新的黑客技术大盘点,让用户实现“先下手为强”;攻防互参的防御方法,全面确保用户的网络安全。其最主要的精髓在于:希望读者能够运用本书介绍的黑客攻击防御方法去了解黑客,进而构筑自己的“铜墙铁壁”,使自己的网络更加安全。言简意赅,内容详实,能够使读者在学习有关黑客知识时而不觉得乏味,在轻松和趣味中不知不觉地学习到防杀黑客的基本知识,从而使自己在以后使用计算机时能够防止黑客的攻击与破坏,保护自己计算机中的资料不被黑客看到和破坏。

《杀破狼:黑客攻防秘技入门》紧紧围绕黑客的攻防来介绍,在详细介绍黑客攻击手段的同时,介绍了相应的防范方法,使读者对于攻防技术有系统的了解,能够更好地防范黑客的攻击。全书共分11章,包括黑客入侵与防御方法、windows系统漏洞攻防实战、木马的植入方法与防杀、远程控制技术大集合、QQ和MSN黑客防御、防范自己的邮箱被偷窥和轰炸、如何防止浏览器被恶意攻击、常用超级小工具、全面飚升网络控制权力、如何防止IIS服务器被恶意攻击、打好网络安全防御战等。 第1章黑浪滔天话黑客——例说黑客入侵与防御

1.1功能强大的黑客工具——“冰河”2005

1.1.1揭开“冰河”木马的神秘面纱

1.1.2配置“冰河”木马的被控端程序

1.1.3搜索、远控目标计算机

1.1.4“冰河”木马的使用

1.1.5如何卸载和清除“冰河”木马

1.1.6用“冰河陷阱”诱骗黑客

1.2“守好那扇进出的门——IPC$漏洞入侵与防御

1.2.1何谓IPC$漏洞的入侵

1.2.2实现IPC$漏洞扫描

1.2.3探测IPC$的用户列表

1.2.4如何连接到目标主机

1.2.5如何防范IPC$漏洞的入侵

1.3黑客的常用伎俩——命令行下的远程控制PsExec

1.4一双偷窥的眼睛——远程开启视频木马初探

1.4.1如何开启远程视频

1.4.2如何清除服务器端

1.5为你通风报信的“灰鸽子”

1.5.1配置自己的“灰鸽子”

1.5.2实施远程木马控制

1.5.3如何卸载“灰鸽子”

1.6可能出现的问题与解决

1.7总结与经验积累

第2章全面堵截系统漏洞——Windows系统漏洞攻防实战

2.1Windows系统的登录口令攻防

2.1.1设置Windows2000系统的账户登录口令

2.1.2入侵与防御Windows2000系统的输入法漏洞

2.1.3Windows2000系统崩溃漏洞的攻防

2.1.4SAM数据库安全漏洞攻防实战

2.1.5NetBIOS漏洞的入侵与防御

-

内容简介:

《杀破狼:黑客攻防秘技入门》采用最为通俗易懂的图文解说,即使是计算机新手也可轻松通读;由浅入深的黑客软件讲解,详尽揭秘黑客攻击的手法;全新的黑客技术大盘点,让用户实现“先下手为强”;攻防互参的防御方法,全面确保用户的网络安全。其最主要的精髓在于:希望读者能够运用本书介绍的黑客攻击防御方法去了解黑客,进而构筑自己的“铜墙铁壁”,使自己的网络更加安全。言简意赅,内容详实,能够使读者在学习有关黑客知识时而不觉得乏味,在轻松和趣味中不知不觉地学习到防杀黑客的基本知识,从而使自己在以后使用计算机时能够防止黑客的攻击与破坏,保护自己计算机中的资料不被黑客看到和破坏。

《杀破狼:黑客攻防秘技入门》紧紧围绕黑客的攻防来介绍,在详细介绍黑客攻击手段的同时,介绍了相应的防范方法,使读者对于攻防技术有系统的了解,能够更好地防范黑客的攻击。全书共分11章,包括黑客入侵与防御方法、windows系统漏洞攻防实战、木马的植入方法与防杀、远程控制技术大集合、QQ和MSN黑客防御、防范自己的邮箱被偷窥和轰炸、如何防止浏览器被恶意攻击、常用超级小工具、全面飚升网络控制权力、如何防止IIS服务器被恶意攻击、打好网络安全防御战等。

-

目录:

第1章黑浪滔天话黑客——例说黑客入侵与防御

1.1功能强大的黑客工具——“冰河”2005

1.1.1揭开“冰河”木马的神秘面纱

1.1.2配置“冰河”木马的被控端程序

1.1.3搜索、远控目标计算机

1.1.4“冰河”木马的使用

1.1.5如何卸载和清除“冰河”木马

1.1.6用“冰河陷阱”诱骗黑客

1.2“守好那扇进出的门——IPC$漏洞入侵与防御

1.2.1何谓IPC$漏洞的入侵

1.2.2实现IPC$漏洞扫描

1.2.3探测IPC$的用户列表

1.2.4如何连接到目标主机

1.2.5如何防范IPC$漏洞的入侵

1.3黑客的常用伎俩——命令行下的远程控制PsExec

1.4一双偷窥的眼睛——远程开启视频木马初探

1.4.1如何开启远程视频

1.4.2如何清除服务器端

1.5为你通风报信的“灰鸽子”

1.5.1配置自己的“灰鸽子”

1.5.2实施远程木马控制

1.5.3如何卸载“灰鸽子”

1.6可能出现的问题与解决

1.7总结与经验积累

第2章全面堵截系统漏洞——Windows系统漏洞攻防实战

2.1Windows系统的登录口令攻防

2.1.1设置Windows2000系统的账户登录口令

2.1.2入侵与防御Windows2000系统的输入法漏洞

2.1.3Windows2000系统崩溃漏洞的攻防

2.1.4SAM数据库安全漏洞攻防实战

2.1.5NetBIOS漏洞的入侵与防御

查看详情

-

全新

河北省保定市

平均发货27小时

成功完成率88.54%

-

八五品

四川省成都市

平均发货12小时

成功完成率91.65%

-

九品

广东省东莞市

平均发货14小时

成功完成率91.51%

-

九品

广东省东莞市

平均发货17小时

成功完成率91.98%

-

九品

广东省东莞市

平均发货16小时

成功完成率93.53%

-

八五品

广东省东莞市

平均发货17小时

成功完成率91.98%

-

八品

四川省成都市

平均发货9小时

成功完成率95.54%

-

八五品

河南省濮阳市

平均发货16小时

成功完成率95.83%

-

八品

广东省东莞市

平均发货15小时

成功完成率90.99%

-

八五品

安徽省阜阳市

平均发货20小时

成功完成率98.92%

-

九品

四川省成都市

平均发货17小时

成功完成率95.82%

-

2006-05 印刷

全新

河北省保定市

平均发货11小时

成功完成率91.33%

-

九五品

上海市黄浦区

平均发货24小时

成功完成率85.68%

-

九五品

-

2006-05 印刷

九五品

陕西省西安市

平均发货18小时

成功完成率74.42%

-

九品

吉林省长春市

平均发货14小时

成功完成率95.59%

占位居中

占位居中